原文鏈接:Evolution of RUSSIAN APT29 – New attacks and techniques uncovered

譯者:知道創宇404實驗室翻譯組

摘要

2020年12月,總部位于德克薩斯州的IT監控管理平臺 SolarWinds 遭到威脅行為組織 APT29(也被稱為Nobelium、Cozy Bear和Midnight Blizzard)的攻擊。該組織通過將惡意代碼植入Orion(一款監控公司網絡內各種組件的軟件程序)軟件程序成功入侵了該公司,隨后發起了針對美國的大規模網絡攻擊。

當涉及到異常復雜的惡意軟件攻擊時,APT29 總是會被提及,而SolarWinds 的漏洞標志著威脅組織將持續進行惡意軟件攻擊。自從SolarWinds遭到攻擊以來,APT也一直在對政府、國防、制造業和IT服務商們進行著攻擊。在近期的攻擊事件中,該組織通過利用著少有人知道的Windows功能,將目標瞄準了駐烏克蘭的外交官們。具體內容,且看下文介紹。

事件概述

- 多年以來,俄羅斯黑客組織APT29參與了多項惡意軟件攻擊事件,而SolarWinds漏洞只是他們持續存在的開始。

- 2021年8月,APT29試圖利用一個名為ProxyShell的Exchange漏洞集群(CVE-2021-31207, CVE-2021-34523, CVE-2021-34473)。

- 2021年10月,微軟發布了關于APT29再次攻擊全球IT服務商。該事件于2021年5月開始,目前確認已導致14起確認的泄密事件,波及范圍包含 140家公司。

- 觀察到APT29依賴于各種技術,包括密碼噴射、API濫用、網絡釣魚和令牌盜竊,以獲得憑證和對受害者系統的特權訪問。

- 2022年,APT29與另一個“高度針對性”的惡意軟件有關,該惡意軟件能夠持續訪問受損環境。微軟威脅情報團隊將這一開命名為MagicWeb,并重申了APT29致力于開發和維護專用功能的承諾。

- 2022年,黑客組織APT29被發現利用了一個鮮為人知的Windows功能——憑據漫游(Credential Roaming)。這個漏洞是在對一個未指明的歐洲外交實體進行成功的網絡釣魚攻擊后曝光的。

- APT29在2023年4月的間諜活動中使用之前未記錄的惡意軟件攻擊北約和歐盟成員國的外交部門。波蘭軍事反情報機構和波蘭CERT (CERT. pl)發現了這一活動,其中包括APT29向外交人員發送魚叉式網絡釣魚電子郵件。

APT29相關事件回顧

2021年

多年來,俄羅斯黑客組織APT29 參與了多項惡意軟件攻擊事件,而SolarWinds漏洞只是他們持續存在的開始。

2021年8月,APT29試圖利用一個名為ProxyShell的Exchange漏洞集群(CVE-2021-31207, CVE-2021-34523, CVE-2021-34473)。此漏洞允許威脅參與者在未打補丁的Exchange服務器上部署web shell以供以后訪問。盡管有安全補丁可用,但由于未能更新服務器,組織仍然容易受到攻擊。

同年,APT29將攻擊重點轉移到軟件和云服務經銷商。這些攻擊影響了150多個組織的3000個個人賬戶。針對每個目標,他們采用專有的模式和配置借此來逃避被檢測。

APT29利用SUNBURST后門、TEARDROP惡意軟件和GoldMax惡意軟件對SolarWinds進行供應鏈攻擊。同時還通過惡意軟件,對美國的9個政府機構(國土安全部、CISA、美國財政部等)及100家私營公司發起了攻擊。主要是通過獲得訪問權限后,對受害者的網絡內容進行研究,同時也將入侵目標瞄準于Microsoft 365和Azure。

此外,APT29還秘密地將軟件后門集成到SolarWinds發布的網絡管理程序中,從而進行間諜活動。攻擊者還引入了新的Azure身份,并提升了現有身份的權限,以此操縱微軟程序來進行電子郵件盜竊。由于該次事件的成功實施,APT29已經滲透到網絡安和基礎設施安全局。

2021年10月,微軟發布了關于APT29再次攻擊全球IT供應商的警告。該事件于2021年5月開始,目前確認已導致14起確認的泄密事件,波及范圍包含 140家公司。

在此期間,觀察到APT29通過各種技術(包括密碼噴灑、網絡釣魚和令牌盜取)獲得憑證來對受害者進行相關訪問。

微軟認為,APT29使用了一種名為FoggyWeb的遠程訪問惡意軟件,在受感染的Active Directory聯合服務服務器(AD FS)上建立持久性。而這種持久化后門是在2021年4月被首次發現的。

2022

2022年,APT29被發現與另一個“高度針對性”的后門軟件有關,該惡意軟件能夠持續訪問受損環境。微軟威脅情報團隊將這一開發稱為MagicWeb,重申了APT29致力于開發和維護專用功能的承諾。

MagicWeb與另一個名為FoggyWeb的工具有相似之處,據報道了解,在修復工作期間,MagicWeb在獲得對環境的高度特權訪問并橫向移動到AD FS服務器之后可以被部署到維護訪問上避免被驅逐。

雖然FoggyWeb具有提供額外有效負載和從Active Directory Federation Services (AD FS)服務器竊取敏感信息的專門功能,但MagicWeb是一個惡意的DLL(“Microsoft.IdentityServer.Diagnostics.dll”的后門版本),可以通過繞過身份驗證來隱蔽訪問AD FS系統。

在此之前,APT29 主導的一項針對北約附屬組織的活動被披露,其目的是獲取外交政策信息。 具體來說,這涉及禁用名為 Purview Audit(以前稱為高級審核)的企業日志記錄功能,通過它來從Microsoft 365帳戶中收集電子郵件。 攻擊者在此期間使用的另一種新策略是使用密碼分析攻擊來獲取與休眠帳戶關聯的憑據,并將其注冊為多重身份驗證 (MFA),從而授予其訪問組織 VPN 基礎設施的權限。

Windows漫游憑證事件

此外,在2022年,APT29被發現利用了一個鮮為人知的Windows功能——憑據漫游。 在對一個未指明的歐洲外交政體進行成功的網絡釣魚攻擊后,這一漏洞被曝光。 Mandiant在2022年初發現攻擊者在受害者網絡中使用了憑據漫游。當時,APT29對Active Directory系統執行了“大量具有不尋常屬性的LDAP查詢”。

憑據漫游是Windows Server 2003 Service Pack 1 (SP1)中引入的一項功能,它使用戶能夠跨Windows域內的各種工作站安全地訪問其憑據,例如私鑰和證書。微軟解釋稱:憑據漫游將用戶憑據存儲在ms-PKI- dpapimasterkeys和ms-PKI AccountCredentials兩個屬性之中。后者是一個多值LDAP屬性,包含二進制大對象(blob)中的加密憑證對象。

Mandiant發現了一個任意文件寫入漏洞,可以允許攻擊者在登錄受害者的賬號中實現遠程代碼執行。該追蹤漏洞被命名為CVE-2022-30170 (CVSS評分7.3),微軟在2022年9月13日補丁星期二更新中解決了這個問題。同時該公司表示,如果要執行漏洞,需要用戶進行Windows 登錄。而這一漏洞如果被成功利用,APT29將獲得受害者計算機的遠程交互式登錄權限。

近期攻擊

波蘭政府事件

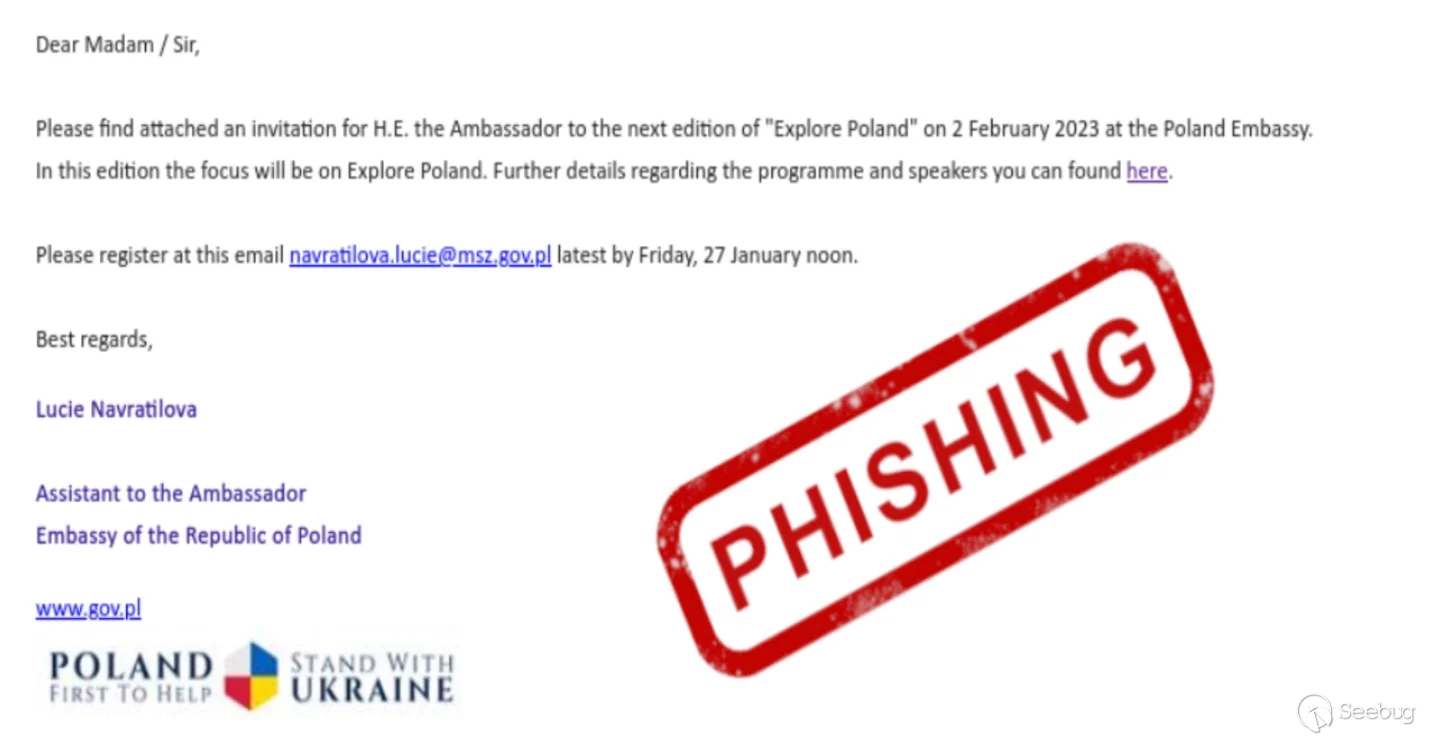

2023年4月,APT29針對北約和歐盟成員國的外交部門進行了間諜活動。該操作利用了以前未記錄的惡意軟件有效載荷。波蘭軍事反情報機構和波蘭CERT (CERT. pl)發現了這一活動,其中包括APT29向外交人員發送魚叉式網絡釣魚電子郵件。

這些電子郵件通過偽裝成來自歐洲大使館的信息,來誘騙相關用戶打開郵件。郵件包含PDF附件,偽裝的會議日程及鏈接。在點擊鏈接后,會通過使用JavaScript代碼解碼有效載荷的網頁,相關郵件內容也可以進行下載。

APT29過去主要使用.iso文件進行惡意軟件分發,但目前已經引入了新的.IMG文件技術。當這些文件在Windows中打開時,會被自動掛載為虛擬磁盤,并允許用戶訪問其中的文件。在這種情況下,這些文件會觸發Windows快捷方式(LNK),然后加載惡意DLL。

這種技術被稱為DLL側加載,攻擊者從已知的應用程序中提供可執行文件,以從同一目錄加載具有特定名稱的DLL庫,而攻擊者僅僅提供一個具有相同名稱的惡意DLL來負載該文件。通過利用合法文件將惡意代碼加載到內存中,以此來逃避安全工具的檢測。

該攻擊的初始有效載荷被波蘭研究人員稱為SNOWYAMBER——一個輕量級的定制惡意軟件發射器,其可收集基本的計算機信息,并與Notion上的命令和控制服務器進行通信鏈接。該軟件的主要目標是下載并執行其他惡意軟件,包括Cobalt Strike和BruteRatel信標(一種商業開發后框架,最初是為滲透測試人員設計的,但也被攻擊者采用)。

盡管在2022年10月已經有報道指出SNOWYAMBER這種變體,但在2023年2月,波蘭研究人員發現了一種具有增強反檢測程序的新變體。APT29還利用了另一種名為HALFRIG的有效載荷,SNOWYAMBER不同的是,它從shellcode中解密了Cobalt Strike,而不是依賴于命令和控制服務器進行下載。

三月份,黑客們使用了另一種名為QUARTERRIG的工具,與HALFRIG共享了它的部分代碼庫。此時,APT29的目標列表包括外交實體(大使館、外交人員、外交部等)、政府實體、國際組織和非政府組織。雖然攻擊主要集中在歐盟和北約實體,但一些目標位于非洲。

駐烏克蘭外交官事件

2023年6月,APT29發起了一場有針對性的行動,旨在入侵駐烏克蘭大使館的眾多外交官的電腦。alo Alto Networks 的Unit 42研究部門透露,這種大規模的間諜活動主要集中在烏克蘭首都基輔的80個外國使團、22個使團的外交官中。

2023年4月中旬,波蘭外交部的一名外交官向各國大使館發出了一份合法宣傳單,用來宣傳在基輔出售的一輛二手寶馬5系轎車。APT29攔截并復制了該傳單,在將其嵌入惡意軟件后,發布給了在基輔工作的數十名外交官。

這位波蘭外交官表示,他已經購買意向進行了郵件回復,因為價格看起來“很誘人”(價格其實是跌破了市場正常值),也有人給他回了電話。結果,為了讓更多人下載惡意軟件并訪問設備,黑客以假廣告中以較低的價格(7500歐元)將寶馬賣給了這位外交官。

這個攻擊軟件主要是偽裝成一個舊寶馬的相冊。用戶打開照片時會被入侵。大使館中的約有21名外交官收到威脅,具體的名單還有待核實。

2021年,美國和英國情報機構將APT29與俄羅斯對外情報局聯系起來。Unit 42的研究人員將假汽車廣告活動追溯到SVR,以此判定;威脅參與者使用了以前與間諜機構相關的特定工具和技術。

一場新的攻擊活動

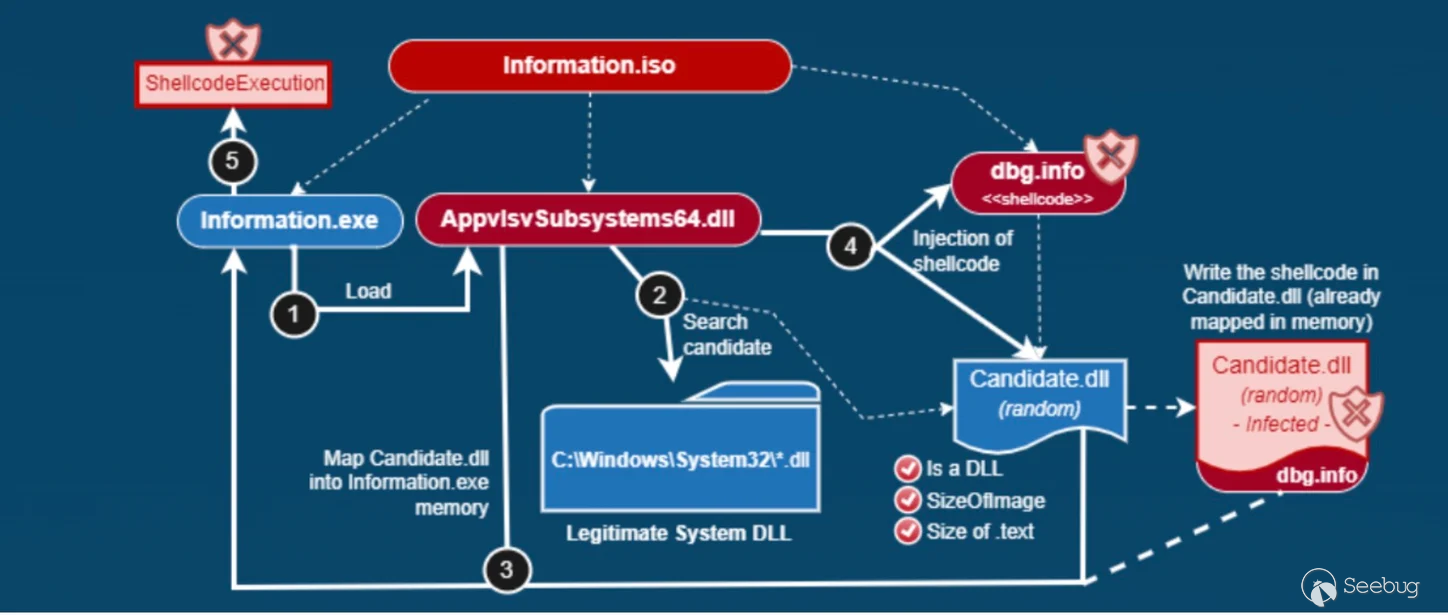

2023年5月,Lab52的研究人員發表了他們對未知威脅行為者使用與APT29類似技術的新活動的發現,使他們相信新的活動來自APT29。他們將此次活動命名為“Information”,并表示有一個類似于 QUARTERRIG 的新樣本,該惡意軟件之前由 CERT.PL 分析并連接到 APT29,現已上傳到 VirusTotal。QUARTERRIG 活動的分析將其稱為“Note”。 然而,Lab52 已將該活動命名為“Information”,以便他們可以展示該活動的新功能。

VirusTotal上公開的樣本哈希值為422ba73f389ae5ef9411cf4484c840c7c82f2731c6324db0b24b6f87ce8477d,在Lab52發現該樣本時,只有3個反病毒引擎將該樣本識別為惡意樣本。Lab52報告上指出,新活動的結構與我們之前提到的 CERT.PL 報告中概述的“Note”活動高度相似,而CERT.PL報告中研究的樣本可以追溯到2023年3月。Lab52還觀察到自 2023 年 4 月以來惡意軟件的操作發生了變化,主要體現在最新的分析樣本中注入方法發生的變化。

此次可以在名為“dbg.info”的文件中找到shellcode,這與以前的活動中觀察到的情況不同。“Information.iso”包括以下部分:

- AppvlsSubsystems64.dll——一個用于加載正版系統DLL并將shellcode注入其中的DLL。

- dbg.info -包含shellcode。

- info .exe -一個由微軟簽名的合法二進制文件,旨在通過DLL Side-Load加載AppvlsSubsystems64.dll。

Lab52還表示:在這個新活動中,AppvIsvSubsystems64.dll的編譯日期相較于之前已經做了更新,這表明其可能已經對樣本進行了修改。該公司還表示,與以往的活動相比,最顯著的變化是注入技術。

目標保持不變:使用可執行文件(Information.exe)執行兩個dll。第一個DLL AppvlsvSubsystems64.dll將在進程執行期間加載,第二個DLL將由AppvlsvSubsystem64.dll加載,但在本例中,它將使用不同的技術進行修改,以盡量減少檢測方法。

因此,合法的二進制文件Information.exe將作為惡意軟件執行的容器。要實現這一點,它將加載AppvIsvSubsystems64.dll,并需要在加載到Information.exe之前識別要用shellcode修改的合適的系統DLL,其主要的變化在 AppvIsvSubsystems64.dll 中。此外,命令和控制 (C2) 也有所不同。與 QUARTERRIG 從 HALFRIG 的演變過程類似,AAPT29在這次新的攻擊中增強了其dll加載程序“Applvsubsystem64.dll”的復雜性。

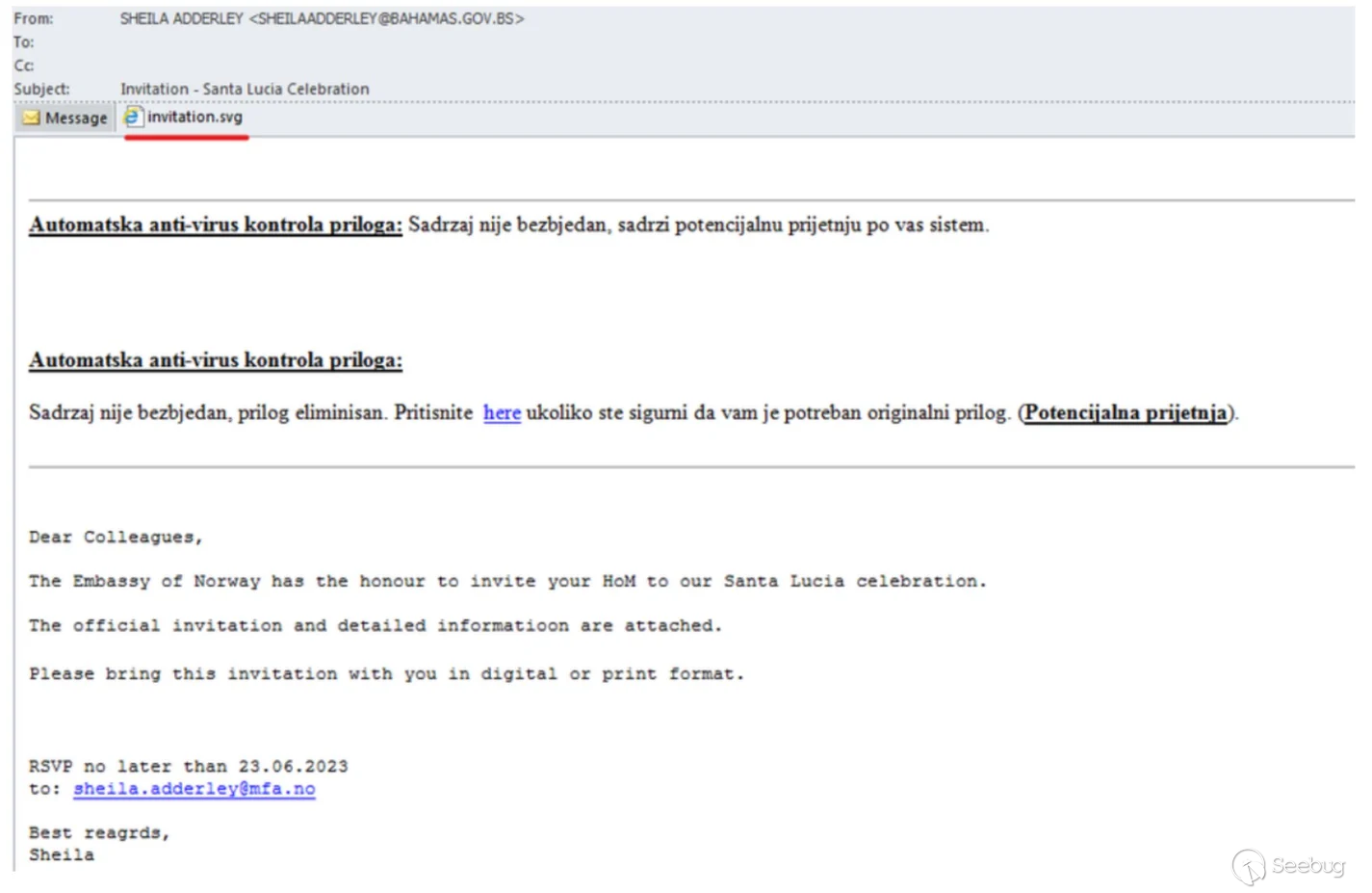

CCleaner

截至2023年7月,Lab52報告發現了APT29使用的更高級策略,其中包括使用SVG Dropper, DLL進行感染和C2行為。被觀察到的活動的主要植入方式是通過發送一條發件人為挪威大使館的主題為“邀請-圣盧西亞慶祝活動”的網絡釣魚電子郵件。

打開該文件后,執行的腳本將啟動安裝和下載擴展名為 .iso 的文件的過程,該文件還保存了下一階段的感染。此過程中,會將.svg文件轉換為HTML走私技術,有效地感染受害者。接下來將下載一個名為“invitation.is”的ISO文件。文件包含的內容與Lab52之前在其他APT29活動中觀察到的內容相似。

%windir%/system32/cmd.exe /q /c "robocopy . C:\Windows\Tasks /NODCOPY /NFL /NDL /NJH /NJS /NC /NS /NP > nul & start C:\Windows\Tasks\CCleanerReactivator.exe > nul"

使用Robocopy,在執行CCleanerReactivator.exe之前,所有文件都將復制到C:\Windows\Tasks文件夾中。CCleanerReactivator.exe是一個數字簽名的二進制文件,但在VirusTotal中仍未檢測到。此軟件為釋放計算機空間的合法目的服務,可以合法下載。

關于C2通信,Lab52報告稱與之前活動相比已經發生了重大變化。過去C2的注冊主要包含UserName和ComputerName的加密JSON的POST請求,但是最新的版本中,C2的受害者id已被簡化為只有4位數字,此外,下一個階段的(shellcode)也是直接從C2下載,而不是在本地加載。

對于網絡安全專業人員來說,密切關注已建立的APT和新出現的APT一樣重要。 2023 年 4 月 APT29 針對北約和歐盟成員國外交和外交部的間諜活動的例子表明,即使是成熟的威脅行為者也可以改進其策略并開發以前未記錄的惡意軟件有效負載。

通過密切監視和分析已知 APT 組織的活動,安全專業人員可以深入了解其方法,從而針對未來的攻擊做好更好的準備并采取主動防御措施。忽視或低估已建立的 APT 可能會使組織容易受到高度復雜和不斷變化的威脅的影響,從而可能導致重大數據泄露,并危及國家安全或敏感信息。全面的網絡安全方法應包括對知名和新興威脅行為者進行警惕監控,以防范不斷演變的網絡威脅。

MITRE MAP

| 首次訪問 | 執行 | 防御 | 發現 |

|---|---|---|---|

| T1566: Phishing | T1102: Web Service | T1070: Indicator Removal of Host | T1057: Process Discovery |

| T1055: Process Injection | T1176: Browser Extensions | ||

| T1574: Hijack Execution Flow | |||

| T1134: Access Token Manipulation |

AVERTIUM 建議

- 員工培訓和意識:定期為員工舉辦網絡安全培訓課程,教育他們了解網絡釣魚活動的危險。教他們如何識別可疑的電子郵件、鏈接和附件,鼓勵向IT或安全團隊報告潛在的網絡釣魚威脅行為;

- 電子郵件過濾:實現更高級的電子郵件過濾解決方案,對發送至員工郵箱的釣魚釣魚郵件進行檢測。通過這些過濾器分析電子郵件內容、附件和發件人等級、以識別和隔離潛在的惡意郵件。

- 多因素身份驗證(MFA):在訪問敏感帳戶和系統時強制使用多因素身份驗證。MFA通過要求用戶提供第二種形式的驗證(如:發送驗證碼至移動端)來提高額外的安全可能。

- 定期的安全補丁和更新:確保所有軟件、操作系統和安全應用程序都是最新的補丁和更新。網絡罪犯經常利用過時軟件的已知漏洞發動網絡釣魚攻擊。定期更新有助于降低這些風險,增強整體網絡安全態勢。

IoCs

- 波蘭政府發布了多份與 SnowyAmber 相關的間諜活動的 IoC。這些 IoC 可以幫助構建對已知惡意軟件樣本的檢測。 I

- “Information”哈希文件數據

- Information[.]iso

- B422BA73F389AE5EF9411CF4484C840C7C82F2731C6324DB0B24B6F87CE8477D

- Information[.]exe

- 6C55195F025FB895F9D0EC3EDBF58BC0AA46C43EEB246CFB88EEF1AE051171B3

- AppvIsvSubsystems64[.]dll

- E7C49758BAE63C83D251CACBFADA7C09AF0C3038E8FF755C4C04F916385805D8

-

Dbg[.]info

- 5F6219ADE8E0577545B9F13AFD28F6D6E991326F3C427D671D1C1765164B0D57

-

CCleaner

- MD5 File Hash

- f29083f25d876bbc245a1f977169f8c2

- SHA 1 File Hash

- a61b35a9a9650396223bb82aad02c0ec1f1bb44b

- SHA26 File Hash

- 4875a9c4af3044db281c5dc02e5386c77f331e3b92e5ae79ff9961d8cd1f7c4f

- 59e5b2a7a3903e4fb9a23174b655adb75eb490625ddb126ef29446e47de4099f

- 7fc9e830756e23aa4b050f4ceaeb2a83cd71cfc0145392a0bc03037af373066b

- 966e070a52de1c51976f6ea1fc48ec77f6b89f4bf5e5007650755e9cd0d73281

- a8ae10b43cbf4e3344e0184b33a699b19a29866bc1e41201ace1a995e8ca3149

- af1922c665e9be6b29a5e3d0d3ac5916ae1fc74ac2fe9931e5273f3c4043f395

- d7bda5e39327fe12b0c1f42c8e27787f177a352f8eebafbe35d3e790724eceff

- URL

- hxxps://kefas[.]id/search/s[.]php

- Domain

- Kefas[.]id

參考文獻

- Russian cyberspies hit NATO and EU organizations with new malware toolset | CSO Online

- The Resurgence of Russian Threat Actor, NOBELIUM (avertium.com)

- New tricks of APT29 – update on the CERT.PL report (lab52.io)

- New invitation from APT29 to use CCleaner - AlienVault - Open Threat Exchange

- MagicWeb: NOBELIUM’s post-compromise trick to authenticate as anyone | Microsoft Security Blog

- Microsoft Uncovers New Post-Compromise Malware Used by Nobelium Hackers (thehackernews.com)

- APT29 Exploited a Windows Feature to Compromise European Diplomatic Entity Network (thehackernews.com)

- New invitation from APT29 to use CCleaner (lab52.io)

- Russian hackers lured diplomats in Ukraine with cheap BMW ad | Reuters

- They See Me Roaming: Following APT29 by Taking a Deeper Look at Windows Credential Roaming | Mandiant

- BlueBravo Uses Ambassador Lure to Deploy GraphicalNeutrino Malware (recordedfuture.com)

- Espionage campaign linked to Russian intelligence services - Baza wiedzy - Portal Gov.pl

- Russia-Linked APT29 Uses New Malware in Embassy Attacks - SecurityWeek

- APT29 intensifies credential-stealing attacks | SC Media

- Diplomats Beware: Cloaked Ursa Phishing With a Twist (paloaltonetworks.com)

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/2097/

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/2097/

暫無評論