作者: Snowming

公眾號:奇安信A-TEAM

完整下載:CobaltStrike4.0用戶手冊(中文翻譯)

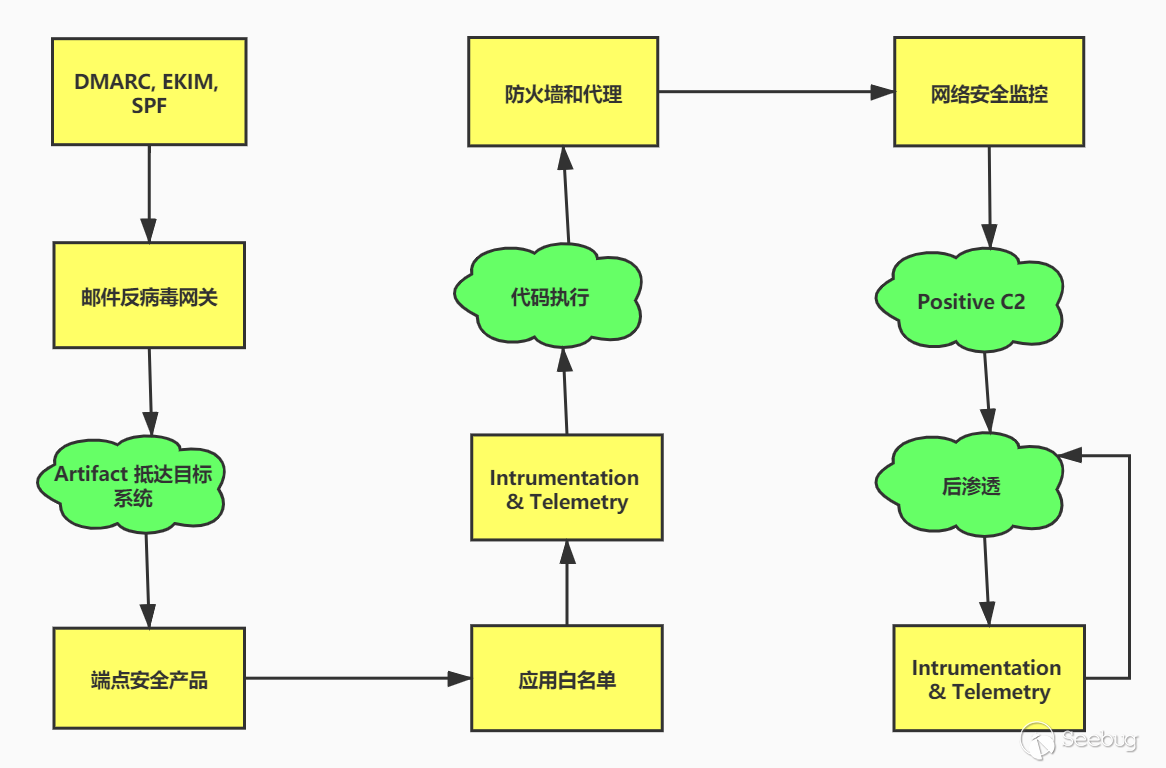

Cobalt Strike 是一個為對手模擬和紅隊行動而設計的平臺,主要用于執行有目地的攻擊和模擬高級威脅者的后滲透行動。本章中會概述 Cobalt Strike 的功能集和相關的攻擊流程。在本手冊的剩余部分中會詳細的討論這些功能。

圖1. 攻擊問題集

譯者注:圖中的

Intrumentation & Telemetry大概可以翻譯為「終端行為采集 Agent & 云端行為分析引擎」。Instrumentation指的應該是安裝在目標主機上的各類日志收集與監控類工具,Telemetry指的應該是將這些監控類工具所產出的各位監測日志進行歸一化、匯聚到一個統一分析引擎并等待引擎的研判結果這類的過程。

一場深思熟慮的對目標的攻擊始于偵查。Cobalt Strike 的 System Profiler 是一個 web 應用,該應用用于客戶端的攻擊面。從偵查流程中收集的信息會幫助你分析以及做出最好的選擇。

武器化是將一個后滲透 payload 與一個文檔或在目標上執行此 payload 的漏洞利用相結合。Cobalt Strike 提供將普通的文檔轉為武器化 Artifacts 的選項。Cobalt Strike 還提供以多種形式導出后滲透 payload、Beacon 的選項,可以結合此工件集以外的 artifacts 使用。

使用 Cobalt Strike 的網絡釣魚工具投遞武器化文檔到目標網絡中的一個或多個人。Cobalt Strike 的網絡釣魚工具將保存的電子郵件重新用于像素級完美的釣魚。

使用 Cobalt Strike 的 Beacon 來控制你的目標網絡。這個后滲透 payload 使用一種異步的「低頻次且慢速」的通信模式,高級威脅中的惡意軟件常使用這種模式。 Beacon 會通過 DNS、HTTP 或 HTTPS 等方式回連(團隊服務器)。Beacon 還可以經過常見的代理配置回連至多個主機來避免阻塞。

想要檢驗目標的攻擊溯源分析能力,可以使用 Beacon 的 C2 擴展語言功能。此功能中,通過對 Beacon 重新編程、讓流量看上去像一些知名的惡意軟件或者融入正常流量。

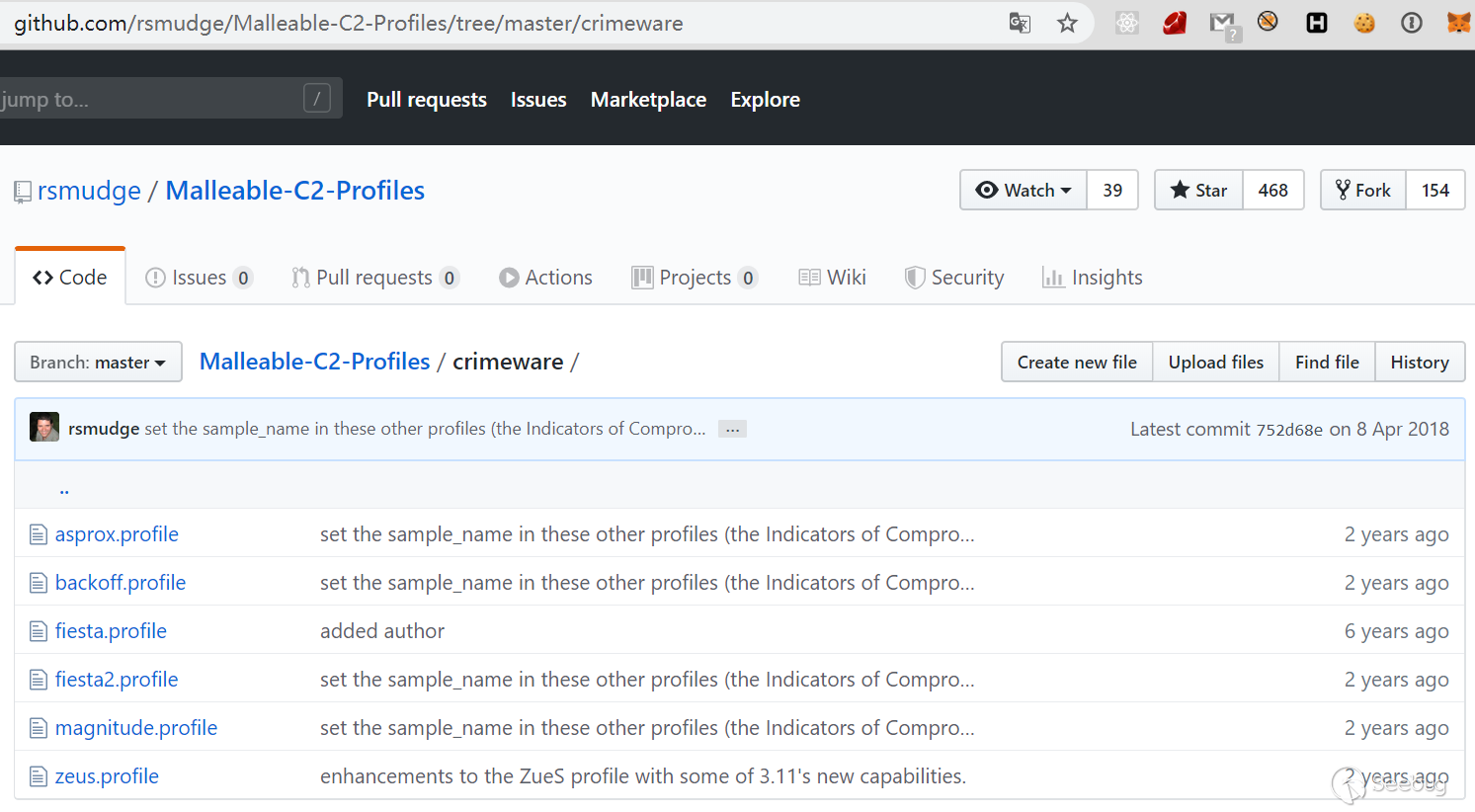

譯者注:所謂的「讓流量看上去像一些知名的惡意軟件」,如下圖中所示的 GitHub 開源 C2 拓展文件項目中的

crimeware文件夾,就是通過配置 C2 拓展文件、讓 Beacon 的流量特征看上去像 Zeus、Asprox 等知名惡意軟件。樣可以達到掩蓋、偽裝 Beacon 行動的目的。

Beacon 優越的自動化以及基于命名管道和 TCP sockets 之上的對等通信模式可幫助攻擊者進入受害者網絡,然后繼續進行主機發現和橫向移動。Cobalt Strike 被用來抓取信任關系和使用被抓取的證書、密碼哈希、訪問令牌和 Kerberos 票據等憑據進行橫向移動。

使用 Cobalt Strike 的 user-exploitation 工具來展示有實際意義的業務風險。Cobalt Strike 的工作流程使得在受害系統內部署鍵盤記錄器或截屏工具非常簡單。使用 Browser Pivoting 去獲取到受害目標 Internet Explorer 上記錄的網站的訪問權限。這個 Cobalt Strike 獨有的技術在大多數站點都可以生效,并且可以繞過雙因素驗證。

Cobalt Strike 的報告功能重建了 Cobalt Strike 客戶端的參與度。可以提供給網絡管理員一個活動時間表,這樣他們可以在他們的監控設備(比如一些流量監測系統)中發現攻擊痕跡。可以將 Cobalt Strike 生成的高質量報告作為獨立報告提交給客戶或將其用作正式文檔的附錄。

貫穿上面的所有步驟,你需要去了解目標環境、目標防御情況,以及在資源有限的前提下選擇最好的方法來達成后滲透目標。這個過程就是規避。提供開箱即用的規避方案不是 Cobalt Strike 的目標。Cobalt Strike 提供的是極大的靈活性,在配置和執行攻擊行動的選項等方面都具有很大的靈活性,這使得此軟件適用于各種環境和目標。

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/1143/

本文由 Seebug Paper 發布,如需轉載請注明來源。本文地址:http://www.bjnorthway.com/1143/